Microsoft AppLocker disponible sous Windows 7 permet de restreindre les applications qui peuvent être exécutées sur un poste. Cette fonctionnalité est très intéressante en entreprise pour éviter qu’un poste soit corrumpu par une application non nécessaire à l'entreprise et infecte ainsi les autres postes du réseau.

AppLocker permet par exemple d’interdire les applications portables (“portable apps”) présentes sur les clefs USB.

Dans cet article nous allons à titre d”exemple interdire l’application “notepad.exe”.

Pour cela nous allons définir un ensemble de règles dans AppLocker pour implémenter notre stratégie.

AppLocker nécessite que le service “Application Identity” soit démarré.

Lancer “secpol.msc” pour pouvoir gérer “Local Security Policy”. La configuration d’AppLocker se trouve sous “Application Control Policies”.

Par défaut il est possible de créer 3 types de règles pour:

- les exécutables

- les installeurs Windows

- les scripts

Si vous sélectionnez “AppLocker/Properties/Advanced” vous pouvez activer un nouvel ensemble de règles pour les “dll”.

Créons une première règle pour interdire l’exécution de “notepad.exe”

- Sélèctionnons “Executables Rules/Create New rule…/Next/Deny” pour interdire un exécutable

- Choisissons l’utilisateur ou le groupe d’utilisateurs auquel s’applique la règle: ”Everyone”

- Sélectionnons “Next” puis “Path” pour identifier l’exécutable par son chemin d’accès

- Entrons le chemin de “notepad.exe” qui est “C:\WINDOWS\system32\notepad.exe”

- Sélectionnons “Next” puis “Create”

La règle est créée et active. Mais “notepad.exe” se trouve aussi sous “C:\WINDOWS\notepad.exe”, il est donc nécessaire de créer une nouvelle règle pour cet autre chemin. On peut donc en conclure que toute autre copie de “notepad.exe” se trouvant dans un autre répertoire peut être exécutée.

Notre approche “black list” peut donc être associée à une approche “white list” donnant le chemin de l’exécutable autorisé.

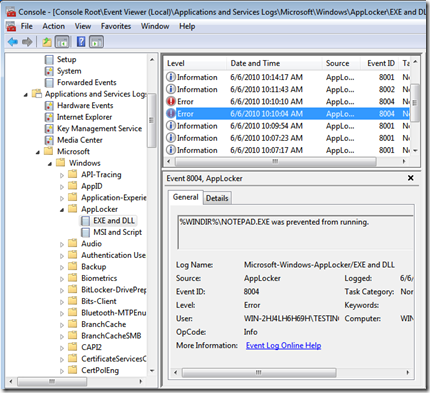

Note: il est possible de tracer les actions d’AppLocker dans “Event Viewer/Applications and Services Logs/Microsoft/Windows/AppLocker”.

Note: En entreprise il est possible de déployer ces règles par GPO (Group Policy Objects).

Source: MISC n° 49 “Jouons avec Applocker” de Sylvain Sarméjeanne

Tags:

Aucun commentaire:

Enregistrer un commentaire